“DORA onderstreept het belang van robuust risicomanagement voor financiële organisaties”

De Digital Operational Resilience Act (DORA) is sinds 17 januari 2023 van kracht. Financiële instellingen hebben tot 17 januari 2025 de tijd om hun activiteiten in lijn te brengen met de vereisten van DORA. Actie is daarom geboden. In gesprek met Arthur Koreman en Robert Lobo, beiden consultant bij Mylette, over de urgentie om de volwassenheid van de ICT-risicobeheerorganisatie te testen. “Het beheerssysteem ORCA (Operational Risk & Compliance Application kan de helpende hand bieden om op een eenvoudige en transparante manier de niet-financiële risico’s en beheersmaatregelen vast te leggen, te beheren en te monitoren”.

Samenvatting

DORA stelt hoge eisen aan de cyberweerbaarheid van financiële instellingen zoals vermogensbeheerders, pensioenfondsen en pensioenuitvoeringsorganisaties. De introductie van DORA is een natuurlijk moment om de volwassenheid van uw ICT-risicobeheerorganisatie opnieuw tegen het licht te houden, mogelijke hiaten te identificeren en te beoordelen of uw organisatie ‘DORA-proof’ is. Met behulp van ORCA (Operational Risk & Control Application) kan een financiële instelling eenvoudig en transparant de niet-financiële risico’s en beheersmaatregelen vastleggen, beheren en monitoren. Daarmee kunnen business owners en de experts die zich bezighouden met de ‘second line of defense’, met een relatief beperkte inspanning aantoonbaar in control zijn en tegen geringe kosten.

DORA: vergroten van digitale weerbaarheid

De DORA-verordening is per 17 januari 2023 van kracht geworden en raakt meer dan 22.000 financiële instellingen die in de EU actief zijn: traditionele spelers zoals beurzen, clearinginstellingen, verzekeraars, kredietinstellingen, beleggingsondernemingen, pensioenuitvoeringsorganisaties en pensioenfondsen, beheerders van alternatieve beleggingsfondsen en verzekeraars, evenals aanbieders van crypto-activa, datarapporteringsdiensten, clouddiensten en ICT-dienstverleners.

Financiële instellingen hebben tot 17 januari 2025 de tijd om hun activiteiten in lijn te brengen met de uitgebreide vereisten van DORA. De details van de regelgeving worden steeds duidelijker. De eerste verdieping van de Regulatory Technical Standards (RTS) en de Implementing Technical Standards (ITS) zijn op 17 januari 2024 gepubliceerd. Tegelijk met DORA is de richtlijn Netwerk- en informatiebeveiliging 2 (NIS2) gepubliceerd. Deze Europese richtlijn is gericht op het vergroten van de digitale weerbaarheid en het beperken van de gevolgen van cyberincidenten in de Europese Unie (EU).

‘Holistische wetgeving voor hele EU’

Arthur Koreman, Mylette: “Financiële instellingen en andere organisaties hebben een stijgende ‘digitale afhankelijkheid’ en worden daarmee ook kwetsbaarder voor cyberaanvallen en datalekken. Daar wil DORA wat aan doen. De DORA-verordening vervangt bestaande regelgeving, en stelt strenge eisen om de cyberweerbaarheid van de financiële sector te verhogen, zoals onder andere genoemde cyberaanvallen en datalekken. DORA richt zich op ICT-risicomanagement, ICT-incidenten, periodieke testen van digitale weerbaarheid, de beheersing van risico’s bij uitbesteding aan (kritieke) derden en de samenwerking ten aanzien van uitwisseling van informatie over cyberdreigingen. Dat vraagt veel van financiële organisaties op het gebied van expertise, capaciteit en resources. De tijdfactor speelt ook hier een belangrijke rol.”

DORA: holistisch wetgevingskader

De verordening is uniek door de invoering van een holistisch wetgevingskader voor de hele EU, aldus zijn collega Robert Lobo. “DORA omvat ICT-risicobeheer, operationele ICT- en cyberbeveiligingscapaciteiten en het beheer van derden voor het waarborgen van een consistente levering van ICT-diensten in de gehele waardeketen. Het toezicht wordt uitgeoefend door de Europese toezichthoudende autoriteiten. In Nederland zijn het naar verwachting zowel DNB als AFM die toezicht gaan houden op naleving van de regelgeving.”

Arthur Koreman: “Wat bijvoorbeeld pensioenfondsen zich nog niet realiseren is dat DORA ook gevolgen heeft voor hun informatiebeveiliging. Veel van de eisen uit DORA komen weliswaar terug in bestaande richtlijnen, zoals het DNB-raamwerk voor informatiebeveiliging, maar nog niet alle pensioenfondsen hebben dit DNB-raamwerk al geïmplementeerd. Ook zij moeten gepaste haast maken.”

‘Andere denkwijze over risicomanagementpraktijk’

Robert Lobo: “DORA is principle-based en dit betekent dat financiële instellingen in gesprek moeten durven gaan met de toezichthouder over waarom zij vanuit hun principes bepaalde afwegingen hebben gemaakt. Tegelijkertijd zijn er ook rule-based elementen in de regelgeving te vinden, met voorgeschreven verplichtingen. Financiële instellingen moeten dit jaar nog een Governance opzetten dat ook oog heeft voor nieuwe ontwikkelingen en dreigingen, zoals GenAI en post-quantum cryptografie. Dit vereist echt een andere manier van denken over de risicomanagementpraktijk, en vraagt om een geïntegreerde, organisatie brede risicomanagementbenadering.”

‘DORA-proof maken van de organisatie’

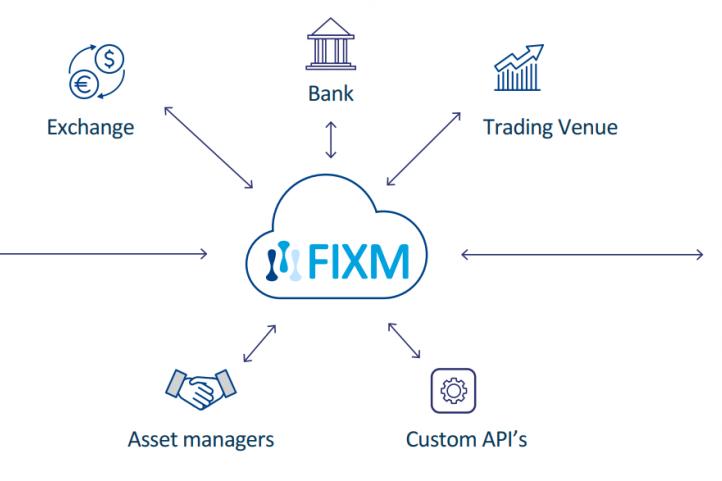

Arthur Koreman vervolgt: “In onze gesprekken met klanten blijkt dat de introductie van DORA een natuurlijk moment is om de volwassenheid van de ICT-risicobeheerpraktijken tegen het licht te houden, opnieuw te beoordelen en mogelijke hiaten of onvolkomenheden te identificeren teneinde aan de DORA-verordening te voldoen. Dit vraagt om een inventarisatie van het huidige ICT-risicobeheer en een plan om de organisatie DORA-proof te maken, zonder dat daarvoor de kosten te hoog oplopen. Daarin kan een oplossing zoals ORCA de helpende hand bieden om op een eenvoudige en transparante manier de niet-financiële risico’s en beheersmaatregelen vast te leggen, te beheren en te monitoren. ORCA stelt financiële instellingen in staat om snel en makkelijk rapportages te maken en biedt ook ondersteuning aan de processen voor certificering (o.a. ISAE 3402).”

In control met het 3-lines of defense-model

Het 3-lines of defense-model (3LoD) is een bekende methode om aan de buitenwereld te laten zien dat de organisatie ‘in control’ is en dat de belangrijkste risico’s goed beheerst worden. De inrichting van de 3LoD verschilt per type organisatie en hangt af van de grootte en de mate van complexiteit van de organisatie. Een kleinere organisatie beschikt bijvoorbeeld niet over een eigen internal audit afdeling. Binnen dit 3LoD ontwikkelt de tweede lijn de systemen voor een goed proces van risicomanagement en -beheersing ter ondersteuning van de ‘business’. De tweede verdedigingslinie (of: de tweede lijn) richt zich op de ondersteuning van de eerste lijn bij de beheersing van risico's en ondersteunt de eerste lijn bij de implementatie van effectief risicomanagement.

Robert Lobo: “De tweede lijn omvat doorgaans verschillende risicofuncties waaronder legal, finance, compliance, internal control, security en kwaliteitsbewaking. Elk van de specialisten binnen deze functies werkt in het algemeen met eigen identificatie- en rapportageprocessen. Veel van deze functies zijn in de loop van de jaren ontstaan, veranderd en gegroeid als gevolg van nieuwe wet- en regelgeving, vaak met versplintering of silovorming tot gevolg. In de praktijk leidt dit tot eigen identificatie- en rapportageprocessen die binnen een organisatie worden gebruikt, vaak op basis van Excel, hetgeen nogal eens leidt tot dubbel werk, onnodige kosten en interne onduidelijkheid en irritatie of zelfs hiaten in het risicomanagement. En dat kan natuurlijk niet de bedoeling zijn.”

‘Hoger niveau van risicovolwassenheid’

Arthur Koreman: ”ORCA van Mylette is bedoeld voor alle organisaties waar risicomanagement cruciaal is. Dat kunnen vermogensbeheerders, (kleinere) banken of pensioenfondsen zijn. Het ‘risk self assessment’ is de basis voor het bepalen van mogelijke risico’s. De organisatie kan zelf afdelingen/aandachtsgebieden definiëren en toewijzen binnen ORCA en daarmee ORCA tailormade inzetten. De rollen applicatiebeheerder (tabellen) en riskmanager (risico) bepalen de inrichting. “ORCA dwingt organisaties op een gestructureerde manier over risico’s na te denken. Daarmee wordt de organisatie naar een hoger niveau van risicovolwassenheid gebracht.”

Risico’s in scope

Beide consultants van Mylette schetsen op welke wijze financiële organisaties met ORCA eenvoudig en transparant de niet-financiële risico’s en beheersmaatregelen kunnen vastleggen, beheren en monitoren en zien welke risico’s er zijn vastgelegd, welke risico’s aandacht nodig hebben, welke beheersmaatregelen er zijn genomen en of de genomen maatregelen effectief zijn. Voorbeelden van de risico’s in scope zijn het integriteitsrisico, operationeel risico, IT-risico (DORA), uitbestedingsrisico (leveranciers) en het juridisch risico (contractpartijen).

‘ORCA tailormade inzetten’

Robert Lobo, tot slot: “ORCA is gericht op bijvoorbeeld vermogensbeheerders, (kleinere) banken of pensioenfondsen waar risicomanagement van groot belang is. Het ‘risk self assessment’ is de basis voor het bepalen van mogelijke risico’s. Met ORCA heeft men de belangrijkste risico’s en beheersmaatregelen helder in beeld. Je kunt stellen dat met de invoering van DORA het belang van robuust risicomanagement voor financiële organisaties nogmaals wordt onderstreept. Met ORCA dragen we daar graag een steentje aan bij.”

Verder praten over DORA of ORCA?

Neem contact op met Arthur Koreman of Robert Lobo

Enkele aanbevelingen

- Creëer een solide holistische ICT-strategie die is afgestemd op uw ICT-risicobeheerstrategie om de weerbaarheid van uw onderneming te waarborgen. Dit moet worden afgestemd op de bedrijfsstrategie en vereist ownership wat ervoor zorgt dat het senior management voldoende expertise in huis heeft op het gebied van ICT-risico's en tijdige ICT-risicorapportage kan bieden over ICT-gerelateerde risico's.

- Zorg voor een inhoudelijk testprogramma op het gebied van cybersecurity, naast het testen van de aanwezigheid en effectiviteit van de genomen maatregelen.

- Breng de volwassenheid van het beheer van uw ICT-assets naar een hoger niveau en vergroot het risicobewustzijn van uw medewerkers; dus van systemen én mensen. Dit tezamen vormt de basis voor een tijdige en adequate respons en herstel bij security-incidenten en maakt tijdige rapportage mogelijk.

DORA Tijdslijn

- Op 17 januari 2023 is DORA (Digital Operational Resilience Act-verordening) in werking getreden.

- Op 17 januari 2024 heeft Brussel de definitieve versie van het eerste deel van de Regulatory Technical Standards(RTS) gepubliceerd, de zgn. level 2-teksten van DORA.

- Op 17 juli 2024 volgt de tweede ronde van deze technische standaarden en is de DORA-wetgeving tot in detail compleet. De consultatieversie hiervan is op 8 december 2023 verschenen.

- Op 17 januari 2025 moeten financiële instellingen voldoen aan de DORA-verordening.

Verder lezen:

- DORA: https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX%3A52020PC0595

- DORA updates – AFM-website: https://www.afm.nl/en/sector/themas/digitalisering/dora

- NIS2: https://www.digitaleoverheid.nl/overzicht-van-alle-onderwerpen/nis2-richtlijn/

- ORCA van Mylette: https://www.mylette.nl/applicaties/orca.html